美情報機構利用網路 攻擊中國大型商用密碼産品提供商事件調查報告

2024年,國家網際網路應急中心CNCERT發現處置一起美情報機構對中國大型商用密碼産品提供商網路攻擊事件。本報告將公佈此事件網路攻擊詳情,為全球相關國家、單位有效發現和防範美網路攻擊行為提供借鑒。

一、網路攻擊流程

(一)利用客戶關係管理系統漏洞進行攻擊入侵

該公司使用了某客戶關係管理系統,主要用於存儲客戶關係及合同資訊等。攻擊者利用該系統當時尚未曝光的漏洞進行入侵,實現任意文件上傳。入侵成功後,攻擊者為清除攻擊痕跡,刪除了部分日誌記錄。

(二)對兩個系統進行攻擊並植入特種木馬程式

2024年3月5日,攻擊者在客戶關係管理系統植入了特種木馬程式,路徑為/crm/WxxxxApp/xxxxxx/xxx.php。攻擊者可以通過該木馬程式,執行任意的網路攻擊命令。為防止被監測發現,木馬程式通信數據全過程加密,並進行特徵字符串編碼、加密、壓縮等一系列複雜處理。2024年5月20日,攻擊者通過橫向移動,開始攻擊該公司用於産品及項目代碼管理的系統。

二、竊取大量商業秘密資訊

(一)竊取客戶及合同資訊

2024年3月至9月,攻擊者用14個境外跳板IP連接特種木馬程式並竊取客戶關係管理系統中的數據,累計竊取數據量達950MB。客戶關係管理系統中有用戶600余個,存儲客戶檔案列表8000余條,合同訂單1萬餘條,合同客戶包括我相關政府部門等多個重要單位。攻擊者可以查看合同的名稱、採購內容、金額等詳細資訊。

(二)竊取項目資訊

2024年5月至7月,攻擊者用3個境外跳板IP攻擊該公司的代碼管理系統,累計竊取數據量達6.2GB。代碼管理系統中有用戶44個,存儲了3個密碼研發項目的代碼等重要資訊。

三、攻擊行為特點

(一)攻擊武器

通過對xxx.php特種木馬程式的逆向分析,發現其與美情報機構前期使用的攻擊武器具有明確同源關係。

(二)攻擊時間

分析發現,攻擊時間主要集中在北京時間22時至次日8時,相對於美國東部時間為10時至20時。攻擊時間主要分佈在美國時間的星期一至星期五,在美國主要節假日未出現攻擊行為。

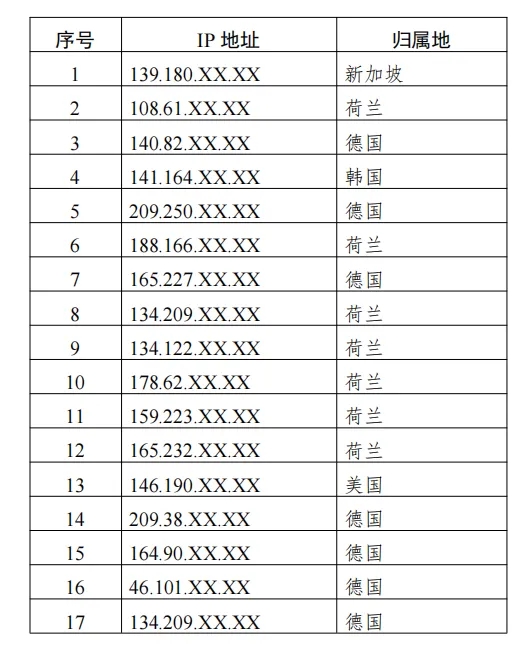

(三)攻擊資源

攻擊者使用的17個攻擊IP完全不重復,同時可秒級切換攻擊IP。攻擊IP位於荷蘭、德國和韓國等地,反映出其高度的反溯源意識和豐富的攻擊資源儲備。

(四)攻擊手法

一是善於利用開源或通用工具偽裝躲避溯源,例如在客戶關係管理系統中還發現了攻擊者臨時植入的2個常見的網頁木馬。二是攻擊者善於通過刪除日誌和木馬程式,隱藏自身的攻擊行為。

四、部分跳板IP列表