歐洲刑警組織(Europol)在上周日稱,席卷全球的勒索病毒“想哭” ( WannaCry ) 在5月12日的第一輪攻擊中已感染了150個國家的近20萬臺電腦。安全軟件公司愛維士 ( Avast ) 在博客中指出,在首次襲擊中,黑客的主要目標是俄羅斯、烏克蘭和中國臺灣。據360威脅情報中心統計,中國大陸有超過29000多個IP被感染。據報道,多地公安係統、學校、醫院以及中石油旗下的2萬座加油站都中招。

一、病毒是怎麼蔓延開來的?

據《金融時報》報道,首輪襲擊大約在倫敦時間5月12日的8點24分。一位歐洲用戶無意中打開了郵件附件中的病毒壓縮文件,導致病毒開始大肆傳播。《紐約時報》根據博客MalwareTech 提供的數據,將首日病毒爆發的過程做成了動態地圖。從監測數據來看,勒索病毒在全球迅速蔓延,歐洲成為第一輪襲擊的重災區。不少大型企業和機構也未能幸免于難,其中包括西班牙電信公司 ( Telef帙nica )、英國境內的61家醫療企業、法國汽車制造商雷諾 ( Renault )、德國聯邦鐵路公司 ( BAHN )、俄羅斯第二大移動運營商 MegaFon以及俄羅斯聯邦儲蓄銀行 ( Sberbank ) 。

病毒擴散5小時地圖:從美國東部時間5月12日上午11點至下午4時許,WannaCry病毒攻擊的電腦已遍布世界各個大洲。(其中有部分在下午2點至3點的數據未被記錄)圖片來源:紐約時報

二、目前病毒被控制住了嗎?

首輪襲擊開始的5月12日正值許多國家的星期五——當周的最後一個工作日,多家媒體和機構認為病毒襲擊可能會在周末結束、人們重返工作時變得更加不可遏制。但從監測數據來看,截至5月16日(周二),相較周日的感染情況,又有約10萬臺計算機受到感染,但病毒襲擊的速度已經開始放緩。然而,根據5月17日路透社的報道,勒索病毒的幕後黑客組織“影子經紀人”(Shadowbrokers)宣稱,將釋放出更多的惡意病毒,並將採用出售惡意代碼和數據的方式來替代勒索,形成“商業模式”。

值得一提的是,WannaCry病毒首輪攻擊的原本威力有可能更強,來自 Kryptos Logic (網絡安全公司)的IT工程師 Marcus Hutchins通過控制關鍵域名,有效地限制了病毒的進一步傳播。在分析病毒代碼後,他發現在部分病毒代碼的開頭有一個特殊的域名地址:www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com。該域名在5月12日上午8點病毒開始攻擊時,訪問數量激增。

圖片來源:MalwareTech

他還發現病毒存在一個 kill-switch 的開關。在攻擊前,病毒會依據這一長串的域名來查看自身是否處于防病毒環境。在域名被注冊後,查看防病毒環境的這一步會終止,所有的病毒會以為自己處于防病毒係統,就退出了攻擊。這個發現在一定程度上限制了病毒的傳播。

根據5月14日卡巴斯基的監測報告顯示,在新一輪的病毒攻擊中發現了兩個新的變種,其中一種取消了 kill-switch 開關,但由于代碼的編寫缺陷,取消開關的 WannaCry 病毒暫時未引起大規模的攻擊事件。

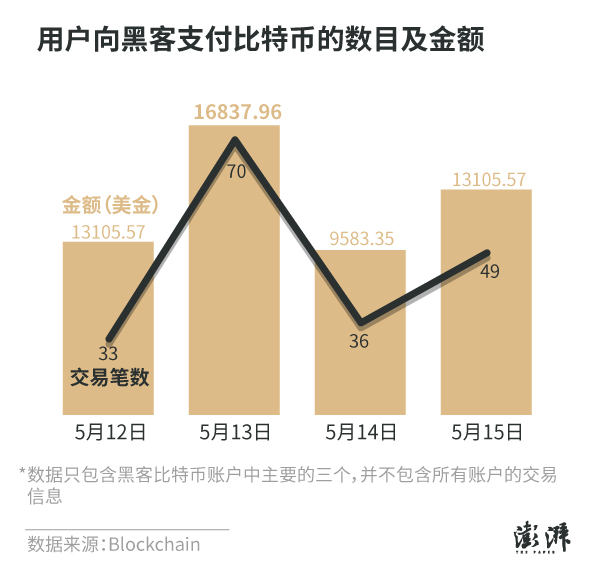

三、黑客收到了多少贖金?

WannaCry 病毒“綁架”的是用戶數據。遭受病毒襲擊的用戶如想恢復數據,需要向黑客的比特幣賬戶交付價值300美元的比特幣,否則文件將被永久刪除。澎湃新聞 ( www.thepaper.cn ) 在比特幣平臺 BlockChain 中查詢了美國媒體 Quartz 公布的3個主要的黑客比特幣賬戶(用于勒索的賬戶總數還不得而知)。截至5月15日,這3個賬戶共收到188筆轉賬,至少獲得了28.48個比特幣,按照當日市價估算,獲利約49614美金。

美國國土安全部的電腦緊急應對小組稱,並不支持遭受襲擊的用戶向黑客支付贖金,因為這還有可能會泄露自己銀行信息。360安全技術負責人鄭文彬在接受36氪採訪時表示,從病毒規模來看,現在交付贖金的人並不是很多,且支付贖金並不能百分之百確保恢復文件。雖然已有國外研究機構驗證,交付贖金後確實可解密文件。

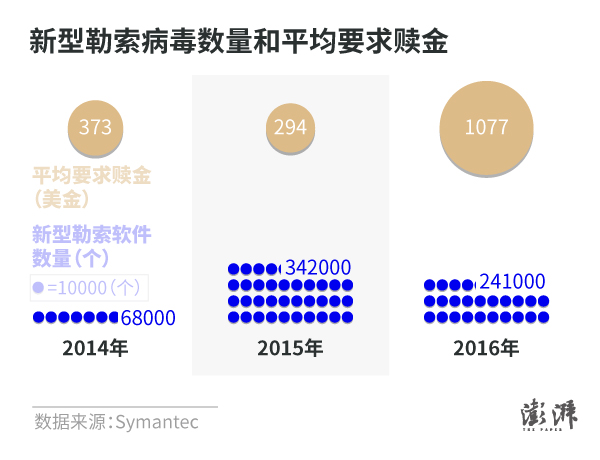

四、這類襲擊以後會越來越普遍嗎?

網絡安全公司賽門鐵克 ( Symantec ) 在《2017年網絡安全威脅報告》中指出,勒索病毒襲擊在近年來有愈演愈烈之勢。從賽門鐵克的監測數據來看,2016年勒索病毒攻擊事件較前年增長了36%,從34萬起上升到46.3萬起。美國是遭受勒索軟件襲擊最多的國家,佔到了34%;緊隨其後的是日本和意大利,分別佔到9%和7%。

五、黑客從哪里入侵了計算機?

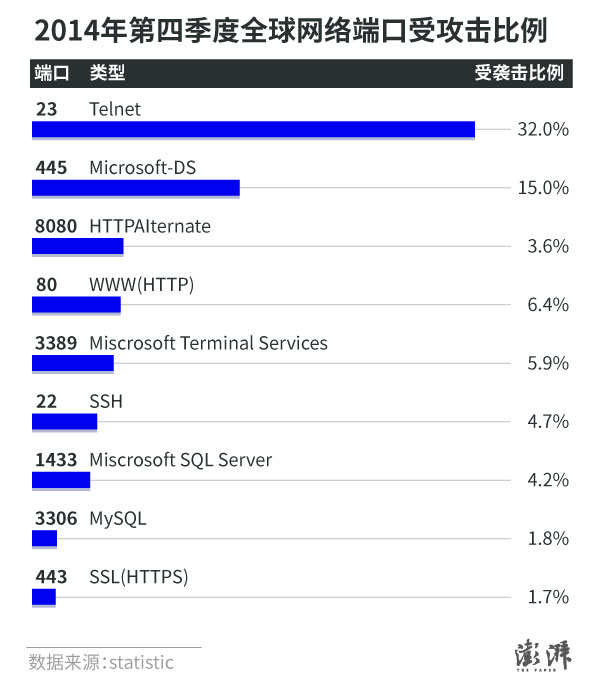

卡巴斯基安全實驗室發布的報告稱,此次黑客使用的網絡攻擊工具是“永恆之藍” ( Eternal Blue ),來源于美國國家安全局 ( NSA ) 的網絡武器庫。WannaCry 掃描開放的445文件共享端口,無需任何操作,只要用戶開機上網,“永恆之藍”就能在電腦里執行任意代碼,植入勒索病毒等惡意程序。

通過445端口,用戶可以在局域網中輕松訪問各種共享文件或使用共享打印機。然而,這個在“業內”毀譽參半的端口,本身也是黑客攻擊的主要目標之一。根據 statistic 的數據顯示,2014年第四季度的全球網絡襲擊中,對于445端口的襲擊佔到了15%,排在已知受攻擊端口的第二位。

[責任編輯:郭曉康]